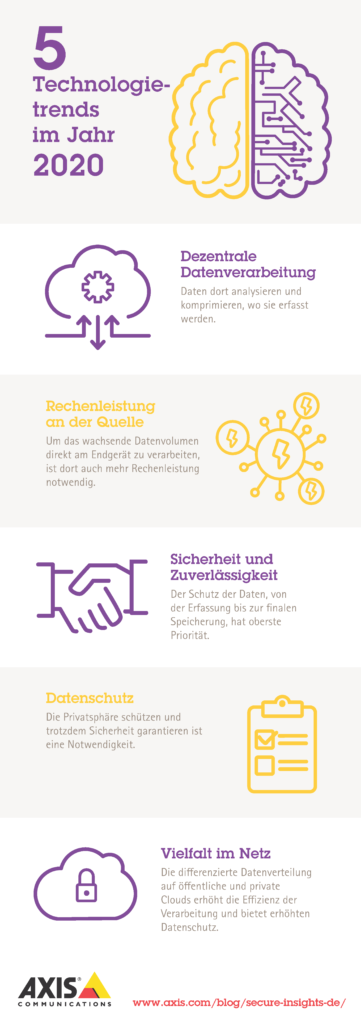

5 Technologie-Trends, die 2020 für die Security-Branche von Bedeutung sein werden

Ein zukunftsweisender Blogbeitrag zu den aktuellen Trends stützt sich gerne auf den Blick zurück auf das vergangene Jahr. Erwartungen, getätigte Zukunftsprognosen oder neue Bewegungen, die aus dem Nichts aufgetaucht sind, möchten wir analysieren und bewerten, um einen Ausblick auf das kommende Jahr wagen zu können.

Mit Rückblick auf die Trends des Jahres 2019, haben sich für die Zukunft ein wenig andere Schwerpunkte ergeben, woraus aktuelle Trends abgeleitet werden können.

1: The World On The Edge

Dies bedeutet keine Prognose zum aktuellen Zustand der Welt. Vielmehr eine Reflexion über die wachsende Dynamik in Richtung Computing „on the edge“, also die dezentrale Datenverarbeitung eines Netzwerks. Es sind bereits Milliarden von Geräten an Netzwerke angeschlossen und diese Zahl erhöht sich kontinuierlich – was an sich nichts Neues ist. Jedoch haben sich die Art und die Anforderungen dieser Geräte verändert, wodurch einige Auswirkungen entstehen.

Dies bedeutet keine Prognose zum aktuellen Zustand der Welt. Vielmehr eine Reflexion über die wachsende Dynamik in Richtung Computing „on the edge“, also die dezentrale Datenverarbeitung eines Netzwerks. Es sind bereits Milliarden von Geräten an Netzwerke angeschlossen und diese Zahl erhöht sich kontinuierlich – was an sich nichts Neues ist. Jedoch haben sich die Art und die Anforderungen dieser Geräte verändert, wodurch einige Auswirkungen entstehen.

Einfach ausgedrückt, erfordern mehr „Dinge“, die mit einem Netzwerk verbunden sind, auch mehr Kapazität für eine sofortige Verarbeitung. Ein Beispiel dafür sind autonome Fahrzeuge: Ob in Bezug auf die Kommunikation mit der äußeren Umgebung (z.B. Ampeln) oder durch Sensoren, die Risiken erkennen (z.B. ein Objekt, das vor dem Auto läuft), müssen Entscheidungen in Sekundenbruchteilen verarbeitet werden. Die Latenzzeit von Daten, die vom Fahrzeug über das Netzwerk zur Verarbeitung und Analyse in einem Rechenzentrum gesendet werden, bevor sie mit einer Entscheidung über die zu ergreifenden Maßnahmen zurückgegeben werden, ist unannehmbar lang.

Ähnlich verhält es sich mit der Videoüberwachung: Das gegenwärtige Ziel sollte dabei sein, das proaktives Handeln im Moment eines Ereignisses zu fördern, um Vorfälle zu vermeiden, und nicht reaktiv, wenn ein Vorfall bereits geschehen ist. Die Datenverarbeitung und Analyse müssen daher innerhalb der Kamera selbst stattfinden.

Doch die Zunahme sicherheitsrelevanter Geräte im Bereich Edge Computing führt zu einer Reihe von Konsequenzen.

2: Rechenleistung in dedizierten Geräten

Dedizierte und optimierte Hard- und Software – entwickelt für die spezifische Anwendung – sind unerlässlich für den Übergang zu einem höheren Level des Edge Computing. Angeschlossene Geräte benötigen eine höhere Rechenleistung und sind für den Chip-Einsatz von Anfang an konzipiert, weshalb Axis stetig in die Weiterentwicklung des eigenen Chips investiert. Dies ermöglicht es uns, eine integrierte Einheit – oder ein „System-on-Chip“ – speziell für die Videoüberwachungsbedürfnisse von heute und morgen zu entwerfen. Auch die neue Generation, der ARTPEC-7, ist dadurch mit einer Security-First-Mentalität konzipiert.

Das Konzept der eingebetteten KI in Form von selbstlernenden Systemen wird ebenfalls stärker in den Vordergrund rücken. KI – oder besser gesagt Machine und Deep Learning – ist inzwischen über das bloße Schlagwort hinausgegangen und zur alltäglichen Realität geworden. Es ist daher auch kein Trend-Thema mehr, sondern hat sich zu einem festen Bestandteil neuer Technologien entwickelt. Tatsächlich wird KI im kommenden Jahr noch mehr genutzt und noch breiteren Anklang in verschiedensten Bereichen und Branchen finden, als die meisten Menschen vermuten. Auch hier gilt es jedoch, künftig neue Modelle für Deep Learning zu entwickeln, die weniger Datenmasse haben und dadurch weniger Speicherplatz und Rechenleistung erfordern.

3: Auf dem Weg zum „Trusted Edge“

Vertrauen hat viele Formen. Künftig werden Konsumenten noch stärker darauf vertrauen müssen, dass Unternehmen verantwortungsbewusst mit unseren Daten umgehen. Auch müssen sie darauf vertrauen, dass Geräte und Daten vor Cyberkriminellen geschützt sind. Und ebenso darauf, dass die weitergegebenen Daten korrekt sind und Technologien wie geplant funktionieren.

Auch wird Vertrauen in der gesamten Lieferkette entscheidend sein. Während die Einbettung von Spionage-Chips auf der Hardware selbst ein relativ weit entferntes Szenario darstellt, ist es weitaus einfacher ein Gerät durch ein späteres Firmware-Upgrade zu infizieren.

Fragen zum Schutz der Privatsphäre werden weltweit weiter diskutiert werden. Während Technologien wie dynamische Anonymisierung und Maskierung zum Schutz der Privatsphäre bereits mittels Edge Computing eingesetzt werden können, sind Einstellungen und Vorschriften einzelnen Ländern uneinheitlich. Die Notwendigkeit, den internationalen Rechtsrahmen zu durchlaufen, wird für Unternehmen des Überwachungssektors fortbestehen.

Mit der zunehmenden Verarbeitung und Analyse von Daten wird die Cybersicherheit immer wichtiger. Selbst wenn die immer zahlreicheren und anspruchsvolleren Cyberangriffe bekannt sind, versäumen viele Unternehmen immer noch, selbst die grundlegendsten Firmware-Upgrades durchzuführen. Von grundlegender Bedeutung für ein sicheres System sind sowohl das Management einzelner Geräte als auch ein umfassendes Lifecycle-Management der gesamten Überwachungslösung. Und dies ist nur durch klare Hard-, Software- und Benutzerrichtlinien möglich.

4: Regulierung: Use Cases vs. Technologie

Es ist schwierig, wenn nicht gar unmöglich, Technologien zu regulieren (und das zu Recht, in den meisten Fällen). Einzig realistisch ist, die Anwendungsfälle zu regeln. Zum Beispiel bei der Gesichtserkennung, die in einigen Anwendungsfällen – zum Beispiel am Flughafen, damit Reisende schneller registriert werden können – als harmlos und sogar wünschenswert angesehen wird. Bei der Überwachung von Bürgern und sozialen Kreditsystemen gilt sie jedoch als viel bösartiger und unerwünschter. Die Technologie dahinter ist exakt die gleiche, der Anwendungsfall jedoch sehr unterschiedlich.

Die Einstellung zu verschiedenen Anwendungsfällen und Vorschriften ist weltweit unterschiedlich. Die Datenschutzgrundverordnung (DSGVO) der EU ist eines der bekanntesten Beispiele. Zum Schutz der Rechte der EU-Bürger bei der Erhebung, Speicherung, Verarbeitung und Nutzung ihrer personenbezogenen Daten handelt es sich um eine der strengsten Datenvorschriften der Welt. Andere Länder sind weit weniger streng, und viele Unternehmen mit Online-Diensten aus anderen Regionen der Welt, blockieren deren Zugang für EU-Bürger, weil sie nicht DSGVO-konform sind.

Verordnungen bergen die Schwierigkeit, dass sie nicht mit dem schnellen technologischen Fortschritt mithalten können. Regierungen werden dennoch an den Regularien festhalten und weiterhin Anwendungsfälle zum Nutzen der Bürger oder ihrer selbst kontrollieren. Wünschenswert wäre hier eine dynamischere Vorgehensweise, durch die die Branche in Bewegung bleibt und die Geschäftsethik dennoch weiterhin intensiv untersucht wird.

5: Netzwerk-Diversität

Als direkte Folge der regulatorischen Komplexität von Privatsphäre und Cybersicherheit erkennt man eine Abkehr vom vollständig offenen Internet. Während das Internet und die Public Cloud Services weiterhin Teil der Datenübertragung, -analyse und -speicherung bleiben, werden hybride und private Clouds zunehmend genutzt. Hier ist eine Zunahme von „intelligenten Inseln“ zu beobachten, auf denen Systeme für bestimmte Anwendungen nur begrenzte und direkte Verbindungen zu anderen voneinander abhängigen Systemen haben.

Während einige jeden Schritt aus der Offenheit ablehnen, sind die Argumente in Bezug auf Sicherheit und Datenschutz überzeugend. Darüber hinaus wurde früher einer der Vorteile des offenen Datenaustauschs als Fortschritt in der KI und im Machine Learning angesehen. Die Annahme bestand jedoch darin, dass das maschinelle Lernen von riesigen Datensätzen abhängig ist, um Computer lernen zu lassen. Fortschritte bedeuten jedoch, dass heute vortrainierte Netzwerkmodelle für spezifische Anwendungen mit relativ geringem Datenaufkommen maßgeschneidert werden können. So ist Axis Communications beispielsweise an einem aktuellen Projekt beteiligt, um die Fehlalarmquote zu reduzieren: ein Verkehrsüberwachungsmodell wurde mit nur 1.000 Fotobeispielen trainiert und konnte dadurch die Fehlalarme bei der Unfallerkennung um 95 % reduzieren.

Beim Blick in die technologischen Trends von Morgen ist es wichtig, dass die Chancen und Risiken im Auge behalten werden, die uns allen in Zukunft erwarten könnten.